> O2

игра по-крупному:

шпионаж, сложные кибератаки и их последствия

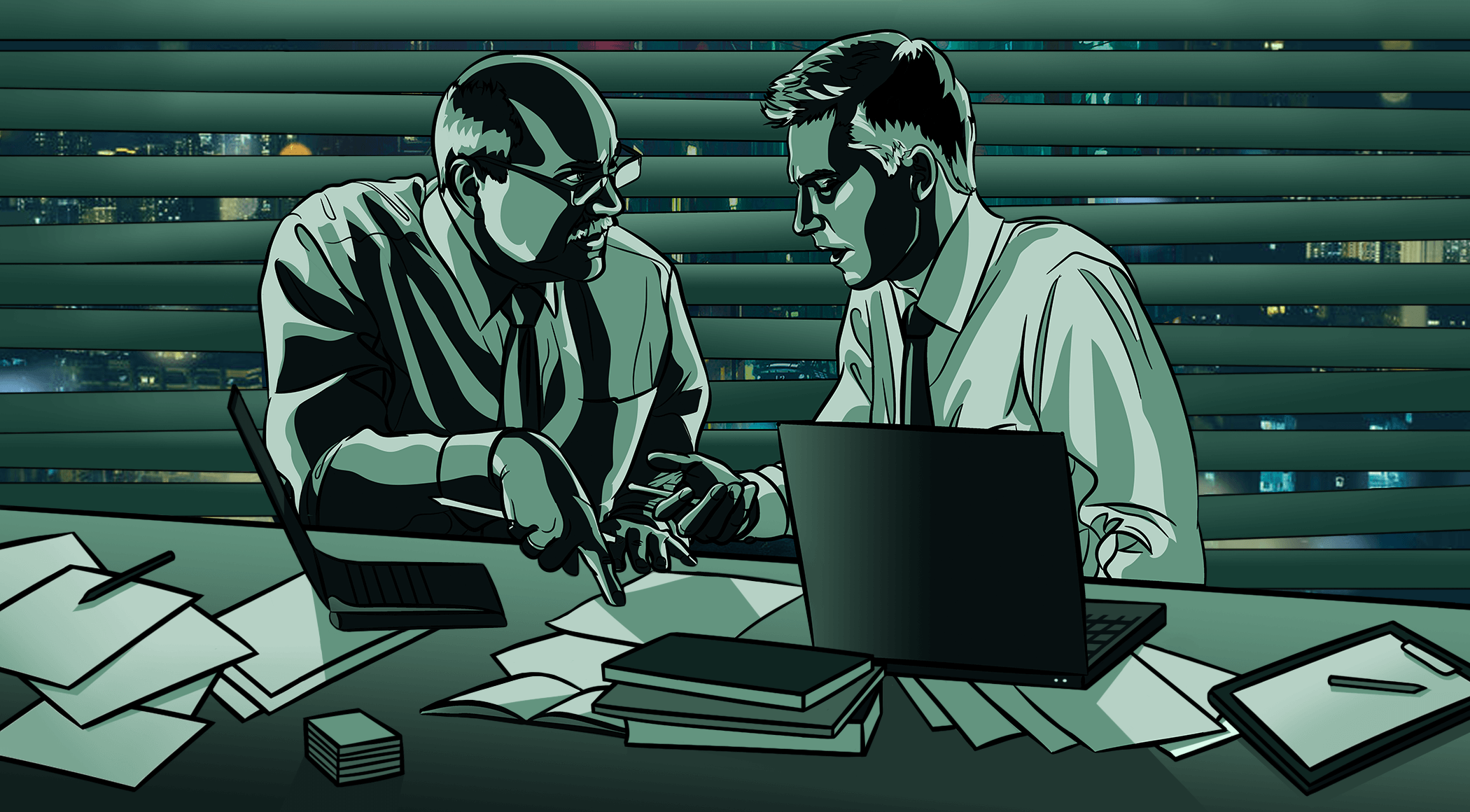

Утром 5 февраля 2016 года, в пятницу, топ-менеджер Банка Бангладеш Зубайр бин Худа обратил внимание на то, что лоток принтера, распечатывающего в автоматическом режиме подтверждения переводов от межбанковской системы SWIFT, опустел. Так начинается история, которая вполне может претендовать на звание киберограбления века.

За вышедшим из строя принтером последовала целая цепь поломок и отключений, и к тому моменту, когда все неисправности были устранены, выяснилось, что финансовая организация пропустила почти полсотни запросов о сомнительных переводах от Федерального резервного банка Нью-Йорка, а с ее счетов на Филиппины и Шри-Ланку бесследно утекли $100 млн.

> В течение нескольких месяцев вдохновленные успехом хакеры готовили атаку на новую жертву – один из банков Юго-Восточной Азии. Он обратился за помощью к специалистам «Лаборатории Касперского», которые впоследствии обнаружили в его корпоративной сети вредоносное ПО.

Началось расследование, которое длилось около года. В его ходе было выявлено, что оба ограбления связаны с деятельностью преступников, входящих в кибергруппировку Lazarus. Экспертам удалось детально изучить методы и инструменты хакеров из Lazarus, обнаружить более 150 образцов вредоносного ПО, которое они используют, и предотвратить по меньшей мере два новых хищения крупных сумм у финансовых учреждений.

Целевые (или таргетированные) атаки в кибермире грозят вполне ощутимыми последствиями: глава Центробанка Бангладеш Атиур Рахман ушел в отставку после кражи хакерами почти $100 млн. Хищение стало результатом целевой атаки – подготовленной под конкретное предприятие, конкретную цель – Центральный банк Бангладеш. За большинством скандально известных краж денег и данных последних лет стоят именно таргетированные атаки.

По оценкам экспертов «Лаборатории Касперского», такая атака остается необнаруженной в инфраструктуре предприятия минимум в течение ста дней.

> За это время киберпреступники успевают хорошо изучить свою жертву: какое ПО и оборудование используется в компании, каковы пристрастия ключевых сотрудников, каким образом выстроена защита от взломов.

Затем с помощью обнаруженных слабых мест в корпоративную сеть загружается, в зависимости от ситуации, сложное ПО для кражи средств или шпионажа, кибероружие вроде Stuxnet, или используются легальные, никак не обнаруживаемые антивирусами программы для контроля нужного компьютера.

В это сложно поверить, но в 2015 году атаке хакеров подверглась сама цитадель кибербезопасности – «Лаборатория Касперского». Признаки шпионажа в собственной корпоративной сети сотрудники компании обнаружили во время тестирования прототипа Kaspersky Anti Targeted Attack Platform – решения для защиты от подобных угроз. Вирус-шпион действовал тихо и практически не оставлял следов в системе: не создавал и не модифицировал файлы, не менял системные настройки. Была обнаружена вредоносная платформа Duqu 2.0, которая имела прямое отношение к одной из самых загадочных кампаний кибершпионажа Duqu.

> Компьютерный червь Duqu был обнаружен в 2011 году и успел наследить в Венгрии, Австрии, Индонезии, Великобритании, Судане и Иране.

Некоторые свидетельства указывают на то, что Duqu создан для сбора данных об иранской ядерной программе. По мнению экспертов, подобный шпионаж вполне может финансироваться на государственном уровне. В пользу этой версии говорит, в частности, тот факт, что разработка и организация такой хорошо подготовленной вредоносной кампании требует ресурсов, значительно превосходящих те, которыми располагают рядовые киберпреступники: ее проведение может обойтись в сумму до $50 млн. Часто с помощью подобных атак злоумышленники не воруют деньги у банков и бизнес-структур, а занимаются промышленным и государственным шпионажем. Целью безуспешной атаки на «Лабораторию Касперского» была кража интеллектуальной собственности компании – разработок в области противостояния киберпреступникам.

Для обнаружения подобных атак нужны специальные системные решения и предиктивные технологии, поскольку в защите важно отследить угрозу и принять меры до того, как злоумышленники начнут собирать данные. В решении Kaspersky Anti Targeted Attack Platform комплекс сенсоров постоянно отслеживает ситуацию внутри охраняемой ИТ-инфраструктуры: от информации о веб-трафике до активностей в электронной почте и на конечных устройствах, – а потенциально вредоносные объекты пропускаются через анализатор, использующий технологии машинного обучения и способный сопоставлять различные аналитические данные.